W metodologii lean manufacturing za marnotrawstwo traktuje się wszelką działalność, która nie wnosi wartości dla przedsiębiorstwa. Marnotrawstwo jest zatem rozumiane bardzo szeroko, wykraczając poza najczęściej wskazywane źródła jak przestoje czy defekty. W lean manufacturing marnotrawstwem są wszelkie czynniki obniżające efektywność działania zakładu. Może nim być zarówno niepełne wykorzystywanych zasobów, nadmierne przetwarzanie, jak i źle zorganizowane miejsca pracy. Marnotrawstwo w rozumieniu lean to każdy proces, który działa nieoptymalnie.

Metoda lean manufacturing powstała w wyniku ewolucji technik Systemu Produkcji Toyoty (TPS). Polega ona na redukcji czasu cyklu i czasu taktu, oraz eliminowaniu etapów nie tworzących wartości dodanej. Obejmuje ona koncepcje takie jak system informacyjny Kanban, czy ciągłe doskonalenie (Kaizen), a także projektowanie przepływu procesów i wdrażanie praktyk zarządzania w stylu lean.

8 marnotrawstw w lean manufacturing

W metodologii lean różne rodzaje marnotrawstwa produkcyjnego są łącznie określane jako Muda, japońskie słowo oznaczające bezużyteczność. Dwa inne terminy – mura i muri, używane są do opisu sytuacji, w których procesy odchodzą od optymalnego wykorzystania zasobów. Muda początkowo zostało podzielone na siedem kategorii: Transport, Zapasy, Ruch, Oczekiwanie, Nadprodukcja, Nadmierne przetwarzanie i Defekty. Umiejętności zostały później dodane jako 8. marnotrawstwo. To dało początek frazie TIMWOODS – skrótowi, który stał się synonimem dla napędzania efektywności w stylu lean.

W ostatnich latach pojawiła się nowa fraza, która ponownie grupuje osiem rodzajów marnotrawstwa w bardziej zapadający w pamięć skrót DOWNTIME. Według niego, osiem marnotrawstw w lean manufacturing to:

- Defekty (Defects);

- Nadprodukcja (Overproduction);

- Oczekiwanie (Waiting);

- Niewykorzystany talent (Non utilized talent);

- Transport (Transportation);

- Zapasy (Inventory);

- Ruch (Motion);

- Dodatkowe przetwarzanie (Extra processing).

Przyjrzyjmy się każdemu z 8 rodzajów marnotrawstwa bardziej szczegółowo.

Defekty

Defekty to straty wartości, które występują, gdy produkt nie spełnia norm jakościowych lub wymagań klientów, lub z innego powodu nie nadaje się do użytku. Ponieważ wadliwy produkt wymaga dodatkowej obróbki, albo musi zostać zutylizowany, skutkuje to utratą czasu, zasobów i pieniędzy.

Defekty mogą być spowodowane wieloma czynnikami, takimi jak na przykład:

- nieprawidłowa konstrukcja produktu;

- nadmiernie złożony proces produkcyjny;

- użycie nieodpowiednich materiałów;

- niewystarczające przeszkolenie pracowników;

- niewłaściwe przechowywanie.

Nadprodukcja

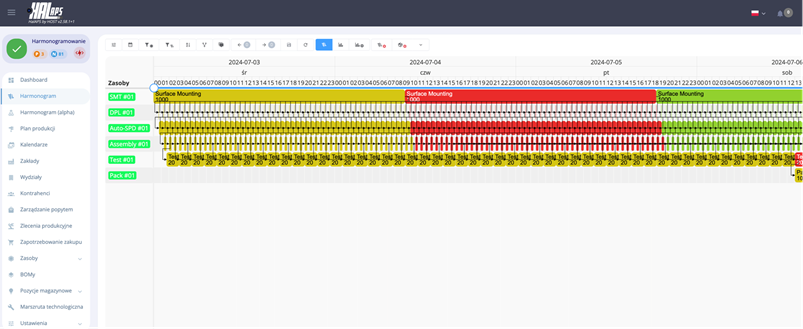

Nadprodukcja występuje wtedy, gdy produkowanych jest więcej towarów niż jest faktycznie potrzebne w danym czasie. Może ona wynikać z nieprawidłowych prognoz popytu, źle zoptymalizowanych harmonogramów produkcji itp. Może ona także wynikać z wybierania modelu produkcji just-in-case zamiast just-in-time. Istotnym problem są losowe wzrosty popytu, które zaburzają prognozy i mogą w dłuższej perspektywie generować niepotrzebny nadmiar danego artykułu.

Nadprodukcja może również wynikać z chęci uniknięcia bezczynności stanowisk pracy lub pracowników. Firmy stosujące przepływy pracy typu „push”, takie jak w metodzie produkcji na zapas (make-to-stock), muszą być szczególnie czujne, aby uniknąć nadmiernego wytwarzania.

Oczekiwanie

Straty związane z oczekiwaniem wynikają z nierównomiernie zsynchronizowanych przepływów pracy i tras. Innymi słowy, jest to utrata efektywności z wynikająca z oczekiwania na swoją kolej w kolejkach produkcyjnych i w magazynach. Straty związane z oczekiwaniem są rezultatem nieskutecznego systemu planowania produkcji, albo też złych praktyk zarządzania zapasami lub magazynem.

Oczekiwanie prowadzi do wąskich gardeł produkcyjnych, nieplanowanych przestojów i spadających wskaźników wykorzystania mocy produkcyjnych. Zwiększa koszty produkcji i wydłuża czas realizacji zamówienia.

Niewykorzystany talent

Niewykorzystany talent to marnowanie zasobów wynikające z niepełnego wykorzystania umiejętności pracowników oraz powoływania ich do niewłaściwych zadań. Nieumiejętność przydzielenia odpowiednich ludzi na właściwe stanowiska może prowadzić do wzrostu rotacji pracowniczej, braku motywacji i zaangażowania, czy niższej efektywności w ramach przydzielonego zadania.

Niewykorzystany talent początkowo nie był wymieniany jako jeden z rodzajów marnotrawstwa w metodologii lean, jednak z czasem został uznany za jeden z kluczowych czynników nieefektywności produkcji.

Transport

Ten rodzaj marnotrawstwa określa stracony czas i nieefektywności związane z niepotrzebnym przemieszczaniem surowców, produkcji w toku lub gotowych towarów. Transportowanie produktów jest procesem, który nie przysparza wartości. Marnotrawstwa w transporcie wynikają przede wszystkim z nieodpowiedniego rozmieszczenia magazynów lub nieodpowiedniego planowania tras i linii produkcyjnych.

Oprócz dłuższego czasu realizacji i niepotrzebnego wysiłku, nadmierny transport może zwiększyć zużycie zapasów, a także zwiększyć ryzyko defektów i uszkodzeń.

Inwentarz

To źródło marnotrawstwa definiowane jest jako jakikolwiek koszt wynikający z nadmiernego zapasu. Bez względu na to, czy są to surowce, półprodukty czy gotowe produkty, nadmierny zapas jest spowodowany błędami w zarządzaniu i optymalizacji zapasów.

Nadmierna ilość zapasów nieuchronnie prowadzi do wzrostu kosztów magazynowania i zatorów w magazynie. Straty może spowodować przechowywanie niepotrzebnych już części lub produktów, a także tych które straciły ważność. Nadmierna ilość zapasów może wystąpić z różnych powodów, takich jak zbyt wysokie poziomy zapasu bezpieczeństwa, zbyt optymistyczne lub błędne prognozowanie popytu, zbyt duże zakupy z powodu kuszących rabatów na zakupy hurtowe, nieodpowiedni system śledzenia poziomu zapasów itp.

Ruch

Ten powód marnotrawstwa nie powinien być mylony z marnotrawstwem transportowym. Marnotrawstwo ruchowe to niepotrzebne działania, które podejmują pracownicy i urządzenia przy tworzeniu produktów. Jest to zazwyczaj spowodowane nieergonomicznym rozmieszczeniem stanowisk pracy i urządzeń, a także złym dokumentowaniem procesów i nieodpowiednimi listami kontrolnymi.

Marnotrawstwo ruchowe wynika z konieczności niepotrzebnego chodzenia, sięgania, pochylania się, podnoszenia lub przenoszenia narzędzi i przedmiotów przez pracowników. Może być ono trudne do zauważenia, ale szybko sumuje się do ogromnej straty czasu, zwłaszcza przy powtarzalnych zadaniach. Marnotrawstwo ruchowe prowadzi do obniżenia bezpieczeństwa pracowników, zmniejszenia wydajności, a nawet do utraty motywacji.

Przykłady marnotrawstwa ruchu to:

- konserwacja reaktywna,

- źle zlokalizowane części zamienne, materiały, produkty itp.

- nadmierny ruch / zużycie maszyn,

- źle zaplanowane procesy wymagające większej liczby etapów niż jest to faktycznie potrzebne,

- zła organizacja pracy i komunikacja skutkująca poszukiwaniem brakujących narzędzi, instrukcji, dokumentacji itp.

Dodatkowe przetwarzanie

Ten rodzaj marnotrawstwa powstaje wtedy, gdy umiejętności pracowników lub techniczne zaawansowanie wyposażenia są wyższe niż wymagane do produkcji danego produktu. Może ono również zaistnieć wtedy, gdy produkty są wykonane z surowców o wyższych parametrach niż wymagane dla danego produktu. Kolejnym źródłem dodatkowego przetwarzania mogą być te kroki w procesie produkcyjnym, które nie dodają wartości produktowi.

Podobnie jak wiele innych marnotrawstw na tej liście, dodatkowe przetwarzanie prowadzi do zwiększenia kosztów produkcji i wydłużenia czasów realizacji. Zatrudnienie pracowników o zbyt wysokich kwalifikacjach nie pozwala na stworzenie wartości odpowiadającej ich wynagrodzeniu, a także prowadzi do strat w postaci niewykorzystanego talentu. Podobnie wykorzystanie bardzo nowoczesnych i drogich maszyn do prostych procesów negatywnie wpływa na ich stopę zwrotu i amortyzację.

Jak oprogramowanie dla przemysłu może pomóc w redukcji marnotrawstwa?

Niezależnie od tego, czy przedsiębiorstwo stosuje metodę lean manufacturing, czy też nie, krytyczne spojrzenie i analiza wymienionych rodzajów marnotrawstwa może dostarczyć cennych wskazówek dla poprawy ogólnej efektywności zakładu.

Jednym z najlepszych sposobów na przeorganizowanie procesu produkcji, jak i rozwiązanie niedociągnięć w zakresie efektywności, jest wdrożenie profesjonalnego oprogramowania dla przemysłu. Wśród kluczowych funkcji oprogramowania, które mogą przyczynić się do eliminacji marnotrawstwa, można wymienić:

- doskonalenie i automatyzacja procesów;

- podejmowanie decyzji w czasie rzeczywistym w oparciu o dane;

- efektywne planowanie i harmonogramowanie produkcji;

- śledzenie i optymalizacja zapasów.

Marek Wiązowski, Starszy specjalista ds. marketingu, Quantum Qguar