Optymalna produkcja z transparentnymi, szybkimi pod względem reagowania i ekonomicznymi procesami jest Państwa celem? Decyzja o wyborze oprogramowania PROXIA MES kładzie podstawę pod trwałe ulepszenie produkcji. Globalna konkurencja i wysoka presja kosztów i terminów przynoszą stale nowe wyzwania dla firm produkcyjnych. Konieczna jest dynamika od poziomu ERP, przez planowanie produkcji, po poziom hali fabrycznej. PROXIA wspiera zmianę paradygmatu w ramach Przemysłu 4.0. do zintegrowanego usieciowienia maszyn, instalacji, ludzi i odpowiednich poziomów procesowych z rozwiązaniami MES.

W PROXIA istotne znaczenie mają nie tylko kompetencja IT lub kompetencja w zakresie oprogramowania MES, ale też specyficzne założenia dla danej branży. W oparciu o nasze wieloletnie doświadczenia w wielu projektach MES i nasz know-how w otoczeniu MES znamy wymogi licznych branż. Stworzone własnymi środkami i umożliwiające modyfikacje oprogramowanie PROXIA MES jest dopasowywane odpowiednio do klienta i indywidualnie do danej branży oraz przedsiębiorstwa na podstawie oprogramowania standardowego MES z pełną możliwością aktualizowania, bez kosztów dodatkowych i potencjalnych błędów. Nasi doradcy i technicy znają potrzeby poszczególnych branż.

Opracowane własnymi środkami produkty MES wyznaczające nowe trendy technologiczne

PROXIA oferuje produkty MES z nowoczesnym designem, ergonomiczną pracą użytkownika i koncepcją modułową do przyszłego, spójnego rozwiązania zintegrowanego MES, które rozwija się odpowiednio do potrzeb firmy.

Nasza kluczowa paleta ofertowa obejmuje planowanie, rejestrowanie, monitorowanie i analizę, przetwarzanie i kontroling parametrów produkcyjnych. Wraz z produktami oprogramowania PROXIA MES, planowanie produkcji APS, zarządzanie danymi produkcyjnymi, MES monitoring,. MES raportowanie, CAQ, CMMS, monitoring online z rejestrowaniem parametrów OEE/KPI można przedstawiać kompletne struktury procesowe MES i możliwe jest ich łączenie z poziomem ERP/PPS: w kierunku Inteligentnej Fabryki i Przemysłu 4.0.

Wszystko w jednym miejscu – Oprogramowanie PROXIA:

- planowanie MES

- raporty MES

- rejestrowanie MES

- opcje MES

PLANOWANIE PROXIA APS – IDEALNE PLANOWANIE DLA OPTYMALNEGO STEROWANIA

Pełny przegląd zasobów zapewnia optymalne planowanie zasobów ograniczonych i najlepszy możliwy termin zakończenia produkcji. Rozwiązania PROXIA APS planowanie produkcji i moduł PEP planowania dostępności pracowników z komunikacją ERP/PPS w sposób zintegrowany w zestawie aplikacji PROXIA Manager umożliwia planowanie i symulowanie maszyn i urządzeń wraz z pracownikami, materiałem i innymi zasobami produkcyjnymi.

PRZETWARZANIE PROXIA MES – PODEJMOWANIE WŁAŚCIWYCH DECYZJI

Minimalizacja błędów, optymalizacja procesów, ciągłe doskonalenie przy zastosowaniu czasu i środków. Monitoring MES i Określanie parametrów KPI/OEE zapewniają kompleksowe wizualizacje i przetwarzanie danych roboczych i maszynowych w czasie rzeczywistym. W ten sposób można szybko podejmować właściwe decyzje i już podczas fazy produkcyjnej zmieniać kurs.

REJESTROWANIE PROXIA MES

Idealne rejestrowanie danych maszyn i urządzeń, personelu, wartości pomiarowych i zasobów magazynowych raz ich wspólne przetwarzanie i łączenie jest podstawą dla każdej optymalizacji i decyzji. Spójność i interakcja pod względem danych umożliwiają zrównoważony proces ciągłego doskonalenia w Inteligentnej Fabryce. Rejestrowanie danych dla zleceń produkcyjnych, rejestrowanie danych maszyn MES, rejestrowanie czasu pracy pracowników, rejestrowanie wartości pomiarowych CAO i zakładowa logistyka transportowa dostarczają w tym zakresie wszystkich istotnych danych: ręcznie lub automatycznie.

OPCJE PROXIA MES – ZABEZPIECZENIE PRZEPŁYWU DANYCH

Oprogramowanie PROXIA MES oferuje jeden system dla różnych grup docelowych i zakresów przedsiębiorstwa i umożliwia stopniowe i modułowe rozbudowywanie. Opcjonalne moduły MES Oprogramowanie DNC, Konserwacja i utrzymanie ruchu CMMS, Zarządzanie narzędziami i danymi w

zakresie rozwiązań sprzętowych MES uzupełniają zakres działania oprogramowania Proxia MES i wspierają krok po kroku przy rozbudowie całościowego spójnego systemu produkcyjnego

W świecie w którym nikt nie dysponuje komfortem czasowym, w którym decyzje trzeba podejmować szybko, potrzebne są rozwiązania które uwolnią Twój cenny czas. To nie Ty jesteś dla systemu ale system dla Ciebie. Postawiliśmy sobie za punkt honoru zaimplementować maksymalnie dużo akcji realizowanych jednym kliknięciem. Wystarczy dosłownie jedno kliknięcie, aby dowiedzieć się jak wygląda obciążenie zasobów ludzkich i maszynowych w czasie. Tylko jednym kliknięciem jesteśmy w stanie zobaczyć wąskie gardła i/lub pływające wąskie gardła. Jednym kliknięcie uruchomisz także harmonogramowanie. HAL APS działa w przeglądarce internetowej, jedynym interfejsie na świecie który zna każdy.

Włożyliśmy dużo energii aby zaprojektować HAL’a tak, żeby ułatwiał planiście reagowanie w czasie rzeczywistym na realne potrzeby przedsiębiorstw produkcyjnych, które charakteryzuje duża zmienność tego co dzieje się na hali produkcyjnej, tego co generują nieprzewidywalne decyzje klientów, przysparzający kłopotów kooperanci, zdarzenia losowe i zakłócenia w ramach łańcucha dostaw. Funkcjonowanie w obliczu zmian to z jednej strony konieczność, a z drugiej element przewagi konkurencyjnej. Produkcja pod potrzeby sieci handlowych, dużych międzynarodowych globalnych organizacji, podejmowanie się produkcji produktów nietypowych, modyfikowanych czy jednostkowych generuje realne problemy z którymi planista musi mierzyć się każdego dnia.

Harmonogramowanie zdolności produkcyjnych i potrzeb materiałowych

HAL potrafi wygenerować harmonogram za pierwszym razem. To zupełnie inne podejście do harmonogramowania wynikające z konieczności mierzenia się z realnymi problemami. Zamiast setek czy tysięcy komunikatów wyjątku, jeden realny plan. Zamiast osobnego przebiegu MRP, a po nim CRP otrzymujesz narzędzie które realizuje proces planowania potrzeb materiałowych i zdolności produkcyjnych w jednym przebiegu. Zasoby, podzasoby, narzędzia, oprzyrządowanie, podwykonawcy, operatorzy, przezbrajacze itp. bilansowane równocześnie.

Szybkość ma znaczenie

Przetwarzanie w pamięci, dodatkowe cache, specjalne mechanizmy optymalizacji, to wszystko powoduje, że bijemy rekordy wydajności. Koniec z uruchamianiem harmonogramu w cyklu nocnym. Możesz teraz harmonogramować ile chcesz i kiedy chcesz. Możesz przeliczać cały plan lub pojedynczą linię zlecenia sprzedaży. Możesz zmienić wszystko jeżeli twoje priorytety się zmieniły. Możesz symulować w ramach scenariuszy What-if (co by było gdyby).

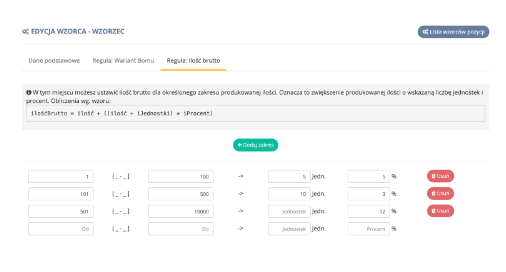

Kiedy czas przezbrojenia jest zmienny

Czas przezbrojenia w realnym świecie bardzo często zależy od następstwa produkcji. Jest on przedmiotem optymalizacji każdej organizacji produkcyjnej. Mechanizm matrycy przezbrojeń pozwala uzmienniać czasu przezbrojenia przy przejściu z parametru na parametr, z technologii na technologię z pozycji produkowanej na pozycję produkowaną itp. Daje to potężne możliwości zmieniania czasu przezbrojenia tak aby HAL APS odzwierciedlał to co naprawdę dzieje się na produkcji.

Kiedy tj * n nie równa się czasowi procesu

Aby w 100% odzwierciedlać rzeczywistość produkcyjną w HAL APS zaimplementowaliśmy mechanizmy obsługi zasobów specjalnych. Takimi zasobami specjalnymi mogą być piece, młyny, mieszalniki, linie produkcyjne, maszyny do rozkroju, lakiernie, suszarnie, chłodnie, roboty itp. W celu właściwego zaharmonogramowania pracy na zasobie specjalnym bardzo często występuje problem optymalizacji wsadu w ramach tych samych parametrów obróbki i czasu technologicznego. Zasób taki ma zdolność realizacji w tym samym cyklu czasowym wielu zleceń produkcyjnych.

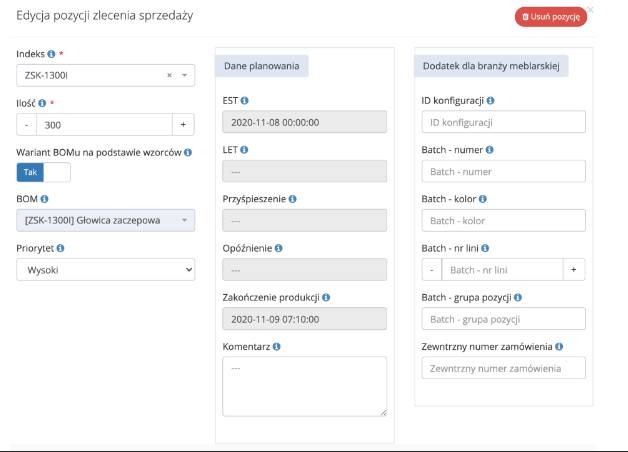

Koniec jednego domyślnego BOM’u i technologii

HAL APS potrafi automatycznie dobrać odpowiednią strukturę produktu czyli BOM i marszrutę technologiczną na podstawie zdefiniowanych zaawansowanych reguł harmonogramowania. W ten sposób potrafi równoważyć obciążenia zasobów i uwalniać zdolność produkcyjną na wąskich gardłach (CCR – zasobach ograniczających). Rozwiązanie takie przełamuje obecne bariery i daje zupełnie nowe możliwości automatycznego doboru dopuszczonych struktur i technologii alternatywnych bez konieczności ich dodatkowego aktywowania. Takie mechanizmy powodują, że nie tracisz już czasu na

monotonne manualne czynności. Harmonogramujesz i optymalizujesz, a nie gasisz pożary. Reguły mogą wykorzystywać zasób lub równocześnie kilka zasobów alternatywnych (Split).

Manipulacja zużycia materiałów w procesie technologicznym

W zależności od zastosowanego zasobu lub kilku zasobów równocześnie, zwiększając lub zmniejszając skalę produkcji możesz dowolnie manipulować wielkością zużycia netto i brutto materiałów i półproduktów. W ten sposób odzwierciedlamy rzeczywistość produkcyjną w systemie uzmienniając generowany złom, odpad użytkowy w zależności od użytego zasobu. Do kolejnych procesów technologicznych możemy przekazywać zapotrzebowania netto lub brutto.

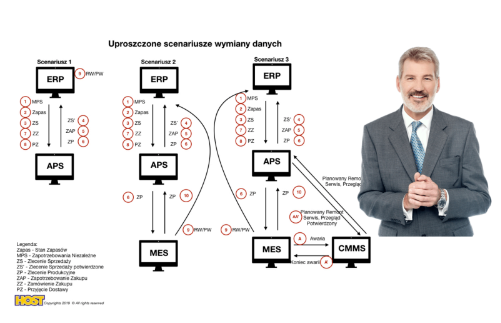

System przygotowany na każdy scenariusz wymiany danych

HAL APS z definicji jest systemem podrzędnym. Wymaga zasilania danymi z systemu nadrzędnego jakim jest z reguły system klasy ERP. HAL APS łączy się z Comarch ERP XL na zasadzie Plug & Play. HAL przełamuje bariery i ma możliwości integracji z dowolnym systemem klasy ERP takim jak np. SAP S/4 HANA, D365 Financial & Operations, Oracle eBS, Oracle JDE, QAD EA, Epicor, IFS, BPSC, SAGE ERP XL, Infor M3, Infor SyteLine, Infor LN ERP itp. Bardzo często koniecznością staje się wymiana danych z dodatkowymi systemami np. klasy MES (Manufacturing Execution System) i CMMS (Computerize Maintenance Management System). HAL jest otwarty na każdy scenariusz.

Między modyfikacjami a produktem standardowym

Ponad 20 lat temu chmura pojawiła się jako akcja PR-owa amerykańskiej firmy start-upowej tworzącej oprogramowanie. Ówczesna kampania „No Software” zaskoczyła wiodących na rynku dostawców. Celem nie było pozbycie się oprogramowań, lecz wprowadzenie nowej metody ich dostarczenia do klientów. Ponad 20 lat temu taka metoda była całkowicie innowacyjna. Dzisiaj chmura jest wszechobecna.

Chmura jest uznawana za mainstream, a jej obecność można zaobserwować we wszystkich obszarach gospodarki cyfrowej. Udostępnianie oprogramowań biznesowych za pośrednictwem chmury posiada wiele zalet, do których należą redukcja kosztów, większa elastyczność i skalowalność dzięki hiperskalerom. Dlatego zastosowanie aplikacji ERP z chmury może mieć pozytywny wpływ na operacje biznesowe. Mimo to większość małych i średnich przedsiębiorstw nadal nie jest gotowa na oddanie swoich systemów podstawowych w ręce partnerów IT. Taka decyzja musi zostać dobrze przemyślana – zarówno pod względem strategicznym, jak i technicznym.

Chmura środkiem do celu

Chmura ma zasadniczo jedno zadanie: udostępnianie oprogramowań. To właśnie dlatego chmura nie jest cudownym rozwiązaniem dla wszystkich wyzwań konkurencyjnej, globalnej gospodarki. Sam fakt, że dane oprogramowanie jest udostępniane za pośrednictwem chmury, nie gwarantuje jego jakości. Ocena oprogramowania powinna w dalszym ciągu skupiać się na funkcjonalnościach aplikacji podstawowych i przynależnych usługach. System ERP musi bowiem spełniać skomplikowane wymagania klientów i zapewniać im rzeczywiste korzyści biznesowe. Priorytetem powinien pozostać zakres funkcjonalny oprogramowania, a nie sposób jego dystrybucji. W procesie decyzyjnym dopiero po pełnej ewaluacji funkcjonalności powinno paść pytanie o modele udostępniania systemu ERP.

Małe i średnie przedsiębiorstwa produkcyjne

Czy i jak firmy będą przenosiły swoje systemy ERP do chmury, zależy od stopnia standaryzacji. Branża motoryzacyjna cechuje się np. wysokim poziomem standaryzacji i z tego powodu będzie jedną z pierwszych branż, w której systemy ERP będą masowo przenoszone do chmury. Jednak zwłaszcza małe i średnie przedsiębiorstwa podkreślają swoją indywidualność, która z jednej strony pomaga przy budowaniu przewagi nad konkurencją, ale z drugiej strony potencjalnie utrudnia przejście do chmury.

Strategia hybrydowa

Większość małych i średnich przedsiębiorstw produkcyjnych nadal stawia na systemy ERP on-premise. Choć implementacje hybrydowe stają się coraz popularniejsze, całościowe rozwiązania chmurowe są wciąż niezwykle rzadkie. Jednym z głównych powodów jest fakt, że systemy ERP są kluczowe dla funkcjonowania przedsiębiorstw. Dlatego ich szybki transfer do chmury nie jest priorytetem. W tym zakresie małe i średnie przedsiębiorstwa zachowują ostrożność, zwłaszcza ze względu na swoje skomplikowane procesy produkcyjne. Aplikacje muszą w tym wypadku spełniać wymagania stawiane przez procesy. Oczekiwania w stosunku do chmury są bardzo indywidualne w zależności od klienta, a więc różnią się zarówno pod względem technicznym, jak i biznesowym. Obowiązuje przy tym zasada, że im bardziej aplikacja jest związana z procesami podstawowymi przedsiębiorstwa, tym bardziej ryzykowne może się okazać jej przeniesienie do chmury. Ostrożność jest zalecana w szczególności dla kompleksowych modułów takich jak gospodarka materiałowa, zarządzanie produkcją czy logistyka. Natomiast odwrotnie, im mniejsze znaczenie aplikacji dla procesów podstawowych, tym łatwiej ją wdrożyć do architektury wielodostępnej. Podczas gdy np. rozwiązania z zakresu eProcurement niezwykle często są już realizowane za pośrednictwem chmury, skomplikowane i w znacznym stopniu zmodyfikowane aplikacje są nadal wykorzystywane on-premise. Dlatego najczęściej stosowanym rozwiązaniem staje się strategia hybrydowa, która łączy oba światy.

Indywidualność przeszkodą dla chmury

Decyzja za lub przeciw chmurze często posiada podłoże psychologiczne, ponieważ małe i średnie przedsiębiorstwa produkcyjne przywiązują dużą wagę do swojej indywidualności – również w obrębie procesów produkcyjnych. Od dostawców systemów ERP wymagane jest dostosowanie się do zastanych procesów klienta, co oznacza modyfikację instalacji standardowej. Jest to jednak przekleństwo dla chmury – bez ujednolicenia procesów w oparciu o szablony i praktyki typowe dla danej branży, nie można w pełni skorzystać z zalet chmury. Dlatego konieczna jest fundamentalna zmiana. Aby wykorzystać pełny potencjał chmury, potrzebny jest przełom w postrzeganiu własnych procesów, aż po gotowość na ich sukcesywne dopasowanie do standardów charakterystycznych dla danej branży. Poprzez rozbudowaną konfigurowalność systemów ERP za pomocą szablonów branż można znacznie ułatwić przeprowadzanie aktualizacji do najnowszej wersji oprogramowania i tym samym umożliwić przejście do chmury. Tak oto pracochłonne aktualizacje systemu przejdą niebawem do przeszłości.

Ewolucja zamiast rewolucji

Na systemach ERP ciąży opinia, że w niektórych obszarach ich zastosowanie nie wymaga żadnych modyfikacji nawet przez więcej niż dekadę. Mimo to dostawcy oprogramowań ERP wkładają bardzo dużo energii w ich optymalizację. Korzyści wynikające z innowacji mogą zostać przekazane użytkownikom tylko wtedy, gdy małe i średnie przedsiębiorstwa będą nadążały za tym rozwojem. Podczas gdy odstępy czasowe pomiędzy nowymi wersji i tym samym skokami innowacyjnymi dawniej miewały wymiar biblijny, chmura otworzyła zupełnie nowe perspektywy. Należy jednak pamiętać, że to ewolucja, a nie rewolucja. Jedna wielka zmiana niepotrzebnie postawiłaby wszystko na głowie. Dostawcy muszą więc zapewnić możliwość dostosowania prędkości transformacji cyfrowej do różnorodnych wymagań swoich klientów. W istocie polega to na wsparciu klientów w sukcesywnym rozszerzaniu tradycyjnych systemów podstawowych o nowe, w pełni zintegrowane usługi z chmury.

Warunkiem przyszłego sukcesu przedsiębiorstw będzie coraz szybsze, iteracyjne zbliżanie się do idealnego środowiska operacyjnego. Uzależnienie od dostawcy, które blokuje szybkie reakcje oraz krótkie cykle innowacyjne przy maksymalnym bezpieczeństwie inwestycji, nie będzie tolerowane również w małych i średnich przedsiębiorstwach. Nowoczesne systemy ERP – np. proALPHA – będą się rozwijały w kierunku otwartych architektur mikroserwisowych typu cloud native, które będzie można stosować hybrydowo oraz uruchamiać za pomocą aplikacji zewnętrznych. Tym samym klasyczny monolit ERP zostanie rozbity i podzielony na standaryzowane, zamknięte serwisy. Dzięki temu klienci będą wykorzystać swoje serwisy w chmurze i on-premise, zgodnie z indywidualnymi wymaganiami. Poprzez funkcjonalność typu „mix & match” nic nie stoi na przeszkodzie obszernej optymalizacji procesów i realizacji integracji „plug & play” łączącej best-of-suite z best-of-breed.