Informacje:

W obecnych czasach, gdy funkcjonowanie praktycznie wszystkich dziedzin życia uzależnione jest od technologii informatycznych oraz wszechobecnego Internetu pojawiło się wiele niebezpieczeństw, na które wystawieni są zarówno indywidualni użytkownicy, przedsiębiorstwa sektora MSP, jak i wielkie korporacje. Wobec tego ważna jest świadomość tego jakie metody i narzędzia możemy wykorzystać, aby w pełni świadomie uchronić się przed utratą danych, czy ich wyciekiem, co może mieć daleko idące konsekwencje dla biznesu.

Jak szybko w razie awarii czy utraty danych uda się Państwu odtworzyć backup danych? Czy stosowane przez Państwa firmę rozwiązania spełniają biznesowe wymogi Państwa organizacji w zakresie RTO (Recovery Time Objective) i RPO (Recovery Point Objective)? A może czas na przeprowadzenie testów penetracyjnych, które wskażą, czy architektura z której korzystamy jest szczelna i niepodatna na ataki hackerskie i wyciek danych?

Do udziału w Webinarium zapraszamy zarząd, management przedsiębiorstw oraz osoby współuczestniczące w procesie wyboru rozwiązań informatycznych.

Zagadnienia poruszane na spotkaniu:

- Bezpieczeństwo i ochrona danych w rozproszonej strukturze działalności;

- Kompleksowa ochrona danych z technologią de-duplikacji w rozwiązaniach Dell EMC Data Protection;

- Jak skuteczne skrócić czas backupu, zredukować transfer w sieci oraz szybko odtworzyć dane.

- Zagrożenia i szkody - jak realne i kosztowne jest zagrożenie związane z nieprzetestowaną aplikacją internetową;

- White hat hacking - przykłady sytuacji, gdy działania hakerów ratowały korporacje przed możliwą szkodą wskazując na luki, które do tej pory nie zostały zauważone;

- Punkt widzenia przedsiębiorstwa – przykłady firm, które z powodzeniem zastosowały różne formy testów penetracyjnych;

- Struktura i metoda – techniki stosowane w testach penetracyjnych, metody i narzędzia pracy.

Agenda:

Techniczne przygotowanie Partnerów Technologicznych.

Techniczne przygotowanie uczestników.

Wprowadzenie do spotkania.

Przedstawienie uczestników spotkania.

Jak przestać myśleć o backup’ie i zająć się innymi projektami?

Bezpieczeństwo i ochrona danych w rozproszonej strukturze działalności (oddziały, punkty sprzedaży, wiele miejsc dostępu do danych jak aplikacje mobilne, praca zdalna, B2B, e-commerce).

Kompleksowa ochrona danych z technologią de-duplikacji w rozwiązaniach Dell EMC Data Protection. Czyli jak skuteczne skrócić czas backupu, zredukować transfer w sieci oraz szybko odtworzyć dane.

Dyrektor Sprzedaży w warszawskiej spółce wdrożeniowej VECTO, z którą związany jest od przeszło 3 lat. Ekspert w dziedzinie bezpieczeństwa IT, specjalizuje się w rozwiązaniach kompleksowego zarządzania i zabezpieczenia danych. Wcześniej, przez 16 lat pracował dla renomowanej instytucji naukowo-badawczej. Z ramienia VECTO prowadzi szkolenia dla klientów biznesowych i instytucjonalnych, jest również prelegentem i uczestnikiem wydarzeń branżowych, podczas których dzieli się swoją wiedzą i kompetencjami.

Dyskusja, pytania - odpowiedzi.

Bezpieczeństwo aplikacji webowych dzięki zastosowaniu testów penetracyjnych.

-

Historia / Hacking - przykłady i historie z życia – wizja hakera jako osoby pozytywnej i potrzebnej;

-

Zagrożenia i szkody - jak realne i kosztowne jest zagrożenie związane z nieprzetestowaną aplikacją internetową;

-

White hat hacking - przykłady sytuacji, gdy działania hakerów ratowały korporacje przed możliwą szkodą wskazując na luki, które do tej pory nie zostały zauważone;

-

Punkt widzenia przedsiębiorstwa – przykłady firm, które z powodzeniem zastosowały różne formy testów penetracyjnych;

-

Struktura i metoda – techniki stosowane w testach penetracyjnych, metody i narzędzia pracy codelabs.rocks.

Dyskusja, pytania - odpowiedzi. Podsumowanie spotkania.

Organizatorzy generalni:

BPC GROUP POLAND

BPC GROUP POLAND Sp. z o.o. wspiera duże i średnie przedsiębiorstwa w procesach informatyzacji. Świadczy usługi doradcze, które pomagają decydentom wybrać właściwą opcję informatyzacji przedsiębiorstwa, jak również odpowiedni system informatyczny i firmę wdrożeniową. Projekty obejmują m.in. przeprowadzenie analizy procesów biznesowych, opracowanie zapytania ofertowego, organizację prezentacji dedykowanych i negocjacje warunków umowy z dostawcami systemów IT.

Obok doradztwa świadczonego w sposób zindywidualizowany firma prowadzi szeroko zakrojone działania edukacyjne dla przedsiębiorstw. W ramach BPC Training Centre organizowane są konferencje i warsztaty dla kadry decyzyjnej, która wybiera systemy IT.

W trakcie piętnastu lat działalności zostało przeprowadzonych ponad 200 spotkań edukacyjnych i wyszkolonych blisko 8 tysięcy osób. BPC GROUP POLAND Sp. z o.o. jest także właścicielem i redaktorem serwisu doradczego www.bpc-guide.pl oraz największej w Polsce internetowej bazy systemów IT. Firma systematycznie publikuje Raporty Analityczne o stanie informatyzacji polskich przedsiębiorstw.

Partnerzy technologiczni:

Vecto

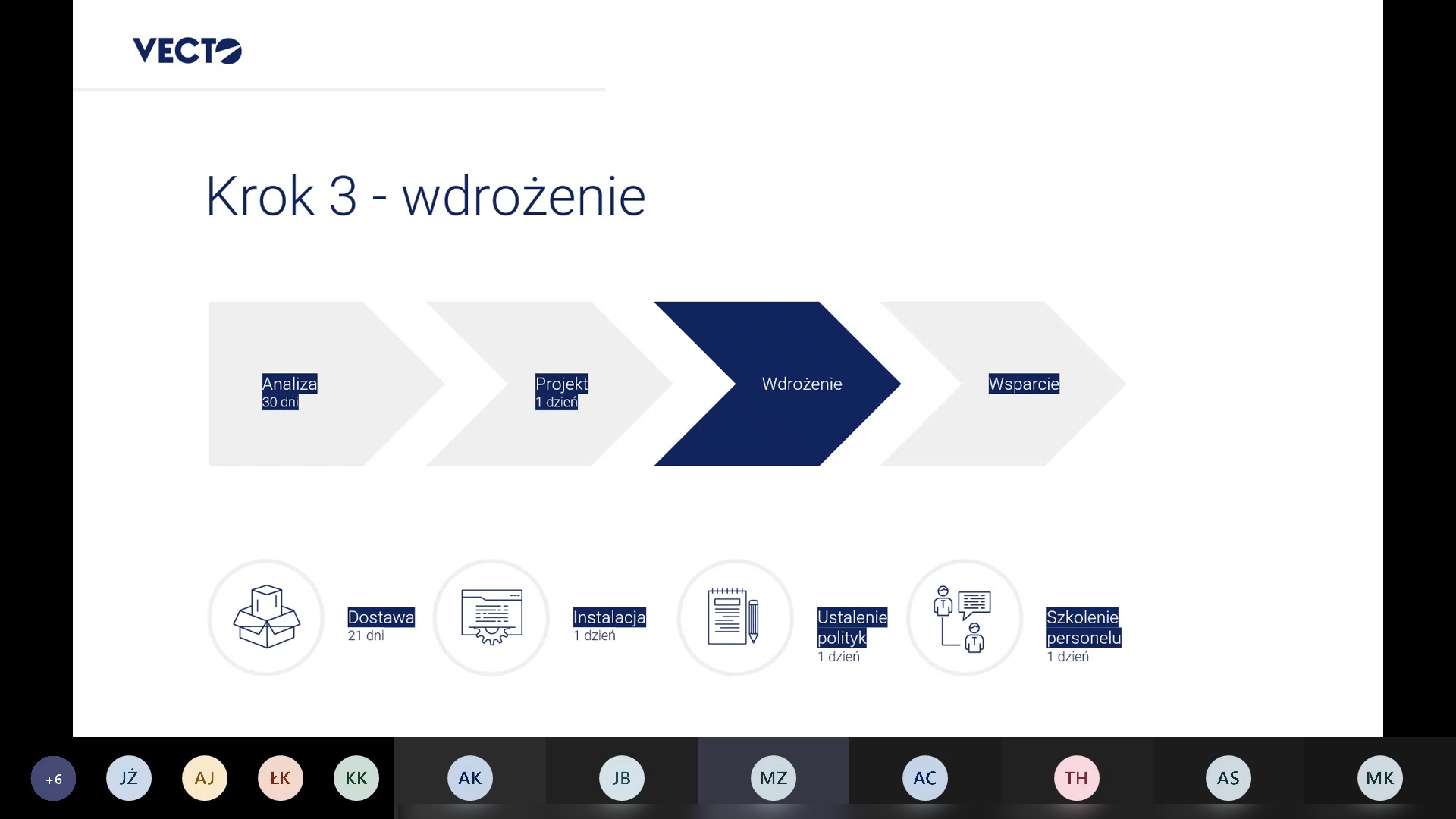

VECTO specjalizuje się przede wszystkim w dostawie oraz wdrażaniu systemów pamięci masowych, czyli profesjonalnych rozwiązań z zakresu gromadzenia, przechowywania, zabezpieczania i archiwizowania danych w postaci cyfrowej.

Firma współpracuje z renomowanymi dostawcami sprzętu i oprogramowania będącymi liderami w swojej dziedzinie. Jest w stanie zapewnić swoim klientom kompleksową obsługę na wszystkich etapach realizacji. Poczynając od pomocy przy rozpoznaniu potrzeb klienta poprzez przygotowanie projektu rozwiązania na wdrożeniu oraz obsłudze powdrożeniowej kończąc.

Dzięki ścisłej współpracy z firmą Dell EMC oferuje najnowocześniejsze systemy zabezpieczenia danych na rynku. Firma Dell EMC jest obecnie liderem w dziedzinie backupu dyskowego z deduplikacją danych, posiadając udział w rynku przekraczający 65%.

codelabs.rocks

W codelabs.rocks tworzymy aplikacje webowe używane przez największych i najbardziej wymagających.

Nasze aplikacje są podstawa pracy specjalistów w korporacjach z pierwszych stron gazet i serwisów internetowych. Nowe projekty to dla nas zawsze ekscytujące wyzwanie. Dostarczamy kod Najwyższej jakości, pisany kreatywnie i zarazem uważnie.

Wciąż podwyższamy swoje kwalifikacje. Wdrażamy najnowsze technologii w pełni zgrane z planowanym zastosowaniem. Aktywne uczestnictwo w procesie planowania aplikacji, pozwala nam rozwijać rozwiązanie jakie tworzymy, w kierunku zapewniającym mu sukces i wzrost.

Masz pomysł na produkt który zrewolucjonizuje rynek? Zaczynajmy!

Rozwiązania:

Vecto

Kompleksowa ochrona z de-duplikacją – Dell-EMC Avamar. Najnowsze rozwiązania Dell-EMC, z technologią deduplikacji danych, pozwalającą na redukcję miejsca w backupach dyskowych nawet do 200%.

W różnorodnych konfiguracjach rozwiązania Dell-EMC to profesjonalna i wygodna forma zabezpieczania całego środowiska sieciowego, oferująca zdecydowaną oszczędność czasu oraz kosztów.

codelabs.rocks

W codelabs.rocks tworzymy aplikacje webowe używane przez największych i najbardziej wymagających Nasze aplikacje są podstawa pracy specjalistów w korporacjach z pierwszych stron gazet i serwisów internetowych. Nowe projekty to dla nas zawsze ekscytujące wyzwanie. Dostarczamy kod Najwyższej jakości, pisany kreatywnie i zarazem uważnie.

Wciąż podwyższamy swoje kwalifikacje. Wdrażamy najnowsze technologii w pełni zgrane z planowanym zastosowaniem. Aktywne uczestnictwo w procesie planowania aplikacji, pozwala nam rozwijać rozwiązanie jakie tworzymy, w kierunku zapewniającym mu sukces i wzrost.

Masz pomysł na produkt który zrewolucjonizuje rynek? Zaczynajmy!

1. Historia / Hacking

Ta część dotyczy historii sceny hakerskiej, jej spektakularnych sukcesów, anegdot z przeszłości i tego jak powracał zawód hakera. Idea jest taka, aby przedstawić hakera lub kogoś kto wykorzystuje luki w zabezpieczeniach jako osobę, która chce zaatakować istniejące systemy i sprawdzić, czy może przełamać ich ograniczenia. Naszym celem jest wykreowanie wizerunku hakera jako pozytywnej osoby, posiadającej rozległą wiedzą programistyczną – osoby która gdy zauważy jakąś lukę to ją wykorzystuje, ale nie wyrządza przy tym żadnych szkód. Pomyślmy o nim jak o łotrze, oszuście, który tak na prawdę jest graczem BLUEFORCE, który nie może znieść istoty błędu, gdy już takowy zauważy.

Chcemy przedstawić przekonujące przykłady i historie z życia, które choć nawiązują do tematu tzw. ,,szarej strefy”, są inspirujące i tworzą bardzo przystępną wizję korsarza epoki cyfrowej, dla którego osobiste korzyści nie są najważniejszą wartością.

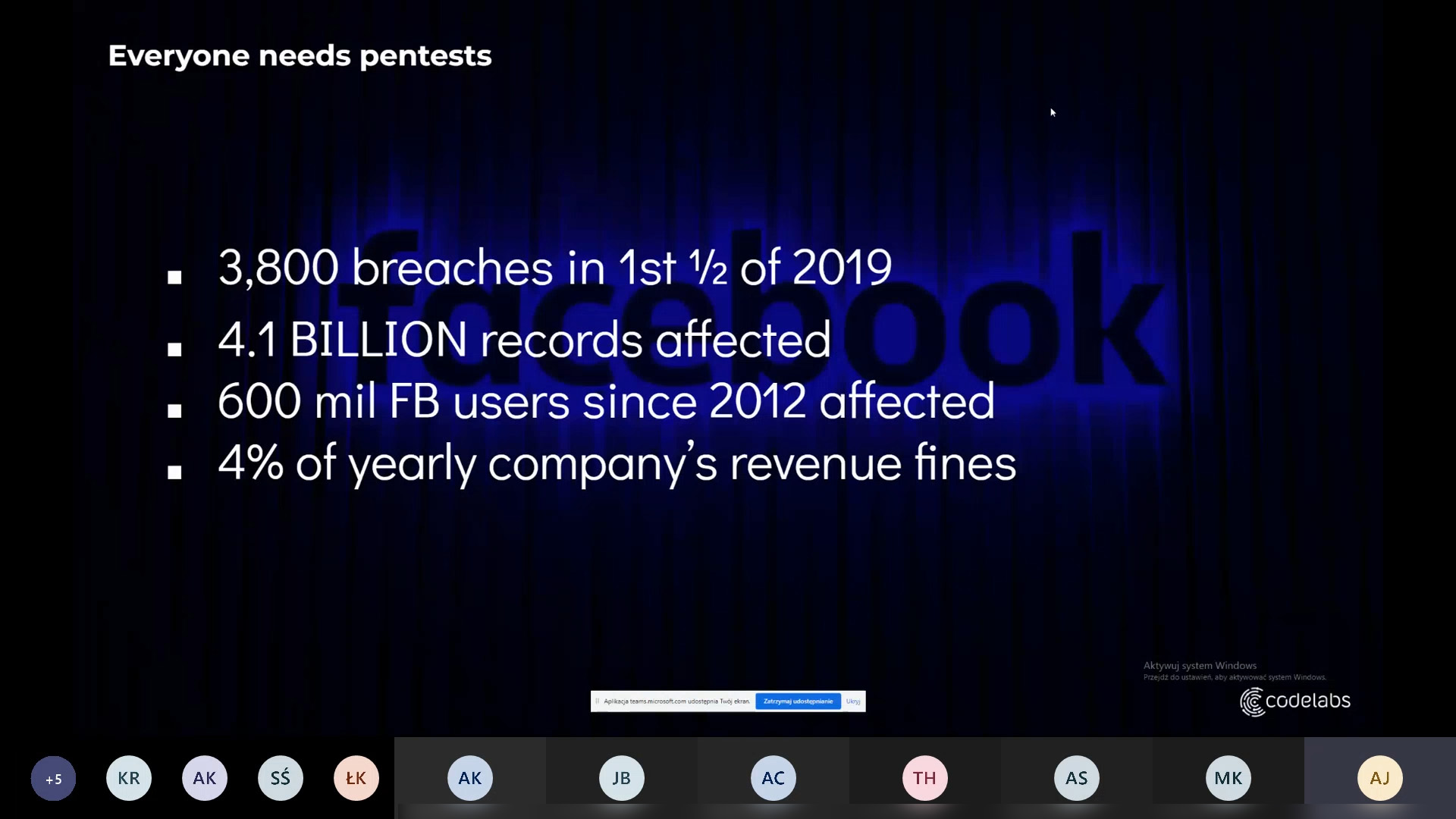

2. Zagrożenia i szkody

W tej części planujemy sprowadzić uczestnika na ziemię. Po wcześniejszym wykreowaniu romantycznej wizji hakera, chcemy wskazać, że nie każdy z nich przejawia takie podejście. Pragniemy pokazać uczestnikowi surowe fakty i statystyki dotyczące tego, jak szkodliwe mogą być działania hakerów. Chcemy przedstawić jak najwięcej danych liczbowych dotyczących tego, ile kosztowały szkody spowodowane przez wycieki danych, niewłaściwie zabezpieczone bazy danych, luki w zabezpieczeniach itp. Poprzez podanie tego kontekstu chcemy uświadomić uczestnika, że istnieje poważne, wszechobecne zagrożenie, gdy mamy do czynienia z tworzeniem aplikacji internetowych. Chcemy również wskazać, w oparciu o konkretne wartości, ile może kosztować wyciek danych osobowych z aplikacji o szerokim zasięgu, która zostanie zhakowana lub zaatakowana w inny sposób.

Liczby, liczby, LICZBY. Spośród wszystkich części, ta powinna dostarczyć zdecydowanie najbardziej konkretnych danych na temat potencjalnych strat. W „Zagrożeniach i szkodach” chcemy pokazać, jak realne i kosztowne jest zagrożenie związane z nieprzetestowaną aplikacją internetową.

3. Podejście white hat

Ta część ma być syntezą dwóch poprzednich. Podejście białego kapelusza mówi, że wszystkie czynności, które określiliśmy w pierwszej części, można wykorzystać do zaradzenia problemom, które zostały wskazane w części drugiej. Chcemy pokazać, jak powstała społeczność hakerów o podejściu white hat, jej credo, sposób myślenia i metody jakimi działają i funkcjonują. Niezbędne jest skierowanie uwagi na grupę pełnych pasji osób, które postanowiły uczynić hacking swoim życiowym celem i działają w imię dobra społecznego. Pragniemy to również przedstawić jako realną ścieżkę kariery. W tej części przedstawiamy naszego „bohatera”, pen-testera, który spędził swoje młode lata jako dowcipniś i haker samouk, teraz jednak zaczął dostrzegać korzyści płynące ze swoich umiejętności. Chce jednocześnie zarabiać pieniądze i robić to co lubi i w czym jest biegły.

Chcemy przedstawić kilka spektakularnych przykładów sytuacji, gdy idealiści kierujący się wyłącznie swoimi przekonaniami ratowali korporacje przed możliwą szkodą wskazując na luki, które do tej pory nie zostały zauważone. Takie przykłady są konieczne, żeby lepiej zobrazować sytuację.

4. Punkt widzenia przedsiębiorstwa

Ta część powinna pokazać przemianę sposobu myślenia w umysłach osób z korporacji. Na początku - przedsiębiorstwa uważały wszelkie działania hackingowe za wandalizm i akt wrogości. Na przestrzeni lat interesariusze różnych sektorów, zwłaszcza wywodzących się z Internetu, zauważyli szerokie korzyści płynące ze współpracy z hakerami i pen-testerami. Zamiast ścigać ich po całym świecie, niektóre firmy zdecydowały się zwrócić do nich z prośbą o wsparcie. Chcemy przedstawić wzorcowe przykłady firm, które z powodzeniem wykorzystały wszystkie formy testów penetracyjnych z korzyścią dla swoich użytkowników. W tym miejscu trzeba wskazać na dane liczbowe o szkodach, których uniknięto dzięki wykorzystaniu pen-testerów. Musimy tutaj wskazać na faktyczną wartość testów penetracyjnych i pozytywny zwrot z tej inwestycji.

Świetnym pomysłem jest wykorzystanie jako przykładu programów bug-bounty, a także hackathonów i innych eventów organizowanych przez korporacje, których celem jest zebranie i zatrudnienie największych talentów wywodzących się ze społeczności hakerskich,QA, pen-testingu.

5. Struktura i metoda

Ta część dotyczy wyłącznie metod i technologii stosowanych w testach penetracyjnych. Odkładamy na bok historię i skupiamy się na tym żeby opisać jak przeprowadzamy penetrację i testy podatności. W tej części pokażemy Państwu nasze narzędzia i metody pracy, będziemy też skupiać się tylko i wyłącznie na szczegółach technicznych. Niezwykle ważne jest, aby przedstawić fakty w sposób precyzyjny i dokładny, ponieważ ta część zweryfikuje nasze rzeczywiste umiejętności i doświadczenie.

Większość informacji zawartych tutaj należy uszczegółowić z inżynierami QA codelabs, aby zapewnić dokładność i precyzję.

Regulamin

- Organizatorem Webinarium jest BPC GROUP POLAND sp. z o.o. z siedzibą w Katowicach (40-384) przy ul. Ks. Bpa. H. Bednorza 2a-6.

- Webinarium zostanie przeprowadzona w dniu 18 Stycznia 2022 r.

- Webinarium skierowana jest do kadry managerskiej przedsiębiorstw, która chce usprawnić zarządzanie poprzez wprowadzenie zaawansowanych systemów IT nadzorowanie i postępu produkcji.

- Każdy przedsiębiorca będący uczestnikiem Webinarium (Uczestnik Webinarium) musi spełnić wymagania techniczne umieszczone na stronie internetowej Organizatora Webinarium.

- W ramach Webinarium Partner Technologiczny przeprowadzi część prezentacyjną (70 minut) oraz część przeznaczoną dla Uczestników Webinarium na kierowanie pytań do Partnera Technologicznego (30 minut).

- Podczas trwania Webinarium zarówno Partner Technologiczny, jak i Uczestnik Webinarium zobowiązani są do uruchomienia kamery internetowej, chyba, że istnieje szczególnie uzasadniona przyczyna jej nie uruchomienia.

- Webinarium rozpocznie się przedstawieniem Partnera Technologicznego, Uczestników Webinarium przez moderatora reprezentującego Organizatora Webinarium.

- Uczestnicy Webinarium zobowiązani są do nie utrwalania przebiegu Webinarium poprzez jej nagrywanie oraz rozpowszechnianie materiałów bez uprzedniej zgody Organizatora Webinarium.

- Organizator Webinarium zastrzega sobie prawo do zmiany treści niniejszego regulaminu w każdym czasie. Organizator Webinarium zastrzega sobie prawo odwołania Webinarium w każdym czasie, bez uzasadnienia. Z tytułu zmiany niniejszego regulaminu lub odwołania Webinarium Uczestnikom Webinarium nie przysługują żadne roszczenia wobec Organizatora Webinarium.

Wymagania techniczne

Do udziału w konferencji online / webinaru / szkolenia BPC GROUP POLAND wymagane jest połączenia audio-video poprzez aplikację Microsoft Teams lub też przeglądarkę.

Opcja I: Instalacja aplikacji Microsoft Teams

- Pobierz aplikację i zainstaluj na swoim komputerze (https://products.office.com/pl-pl/microsoft-teams/download-app#desktopAppDownloadregion) lub uruchom ją jeśli posiadasz ją już zainstalowaną w ramach pakietu Office.

- Zaloguj się do aplikacji wykorzystując istniejący login i hasło lub też utworzyć nowe konto.

- Dołącz do spotkania klikając na link, który zostanie przesłany pocztą elektroniczną w przeddzień spotkania.

- Zezwól na dostęp aplikacji Microsoft Teams do kamery oraz mikrofonu.

Opcja II: Dołączenie do spotkania poprzez przeglądarkę internetową

- Sprawdź czy posiadasz zainstalowaną najnowszą wersję wykorzystywanej przeglądarki(jeśli nie – zaktualizuj ją).

- Dołącz do spotkania klikając na link, który zostanie przesłany pocztą elektroniczną w przeddzień spotkania.

- Zaakceptuj opcjonalną instalację pluginu Microsoft Teams dla przeglądarki.

- W przypadku braku kompatybilnej przeglądarki Microsoft Teams podpowie i wskaże link do uruchomienia spotkania poprzez Microsoft Edge.

- Zezwól na dostęp aplikacji Microsoft Teams do kamery oraz mikrofonu.

Obsługiwane przeglądarki to Internet Explorer 11, Microsoft Edge, Najnowsza wersja przeglądarki Chrome, Najnowsza wersja przeglądarki Firefox

Rejestracja:

Rejestracja jest obecnie zamknięta.

Kontakt:

BPC GROUP POLAND Sp. z o.o.

Sekcja Organizacji Spotkań Edukacyjnych 40-384 Katowice, ul. Ks. Bpa. H. Bednorza 2a-6, Telefon Kontaktowy: +48 532 918 919 E-Mail: kontakt@bpc-group.plZapraszamy do kontaktu – przygotujemy dla Państwa dedykowaną ofertę szkoleniową!